Bonjour,

Ce qu'il faut comprendre en gros, c'est que Google par son navigateur Internet Google Chrome, veulent certifier des certificats eux même à l'aide d'une base interne à leur entreprise ... directement via leur propre navigateur Internet ... Ils disent qu'il y a un problème alors que ce n'est pas totalement le cas et surtout pas présentement.

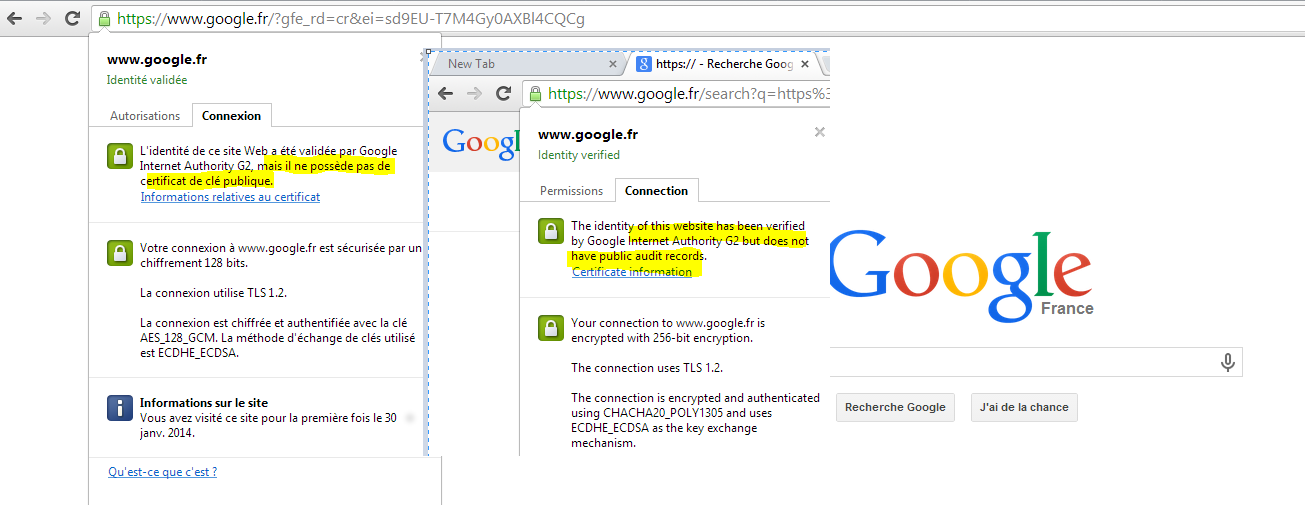

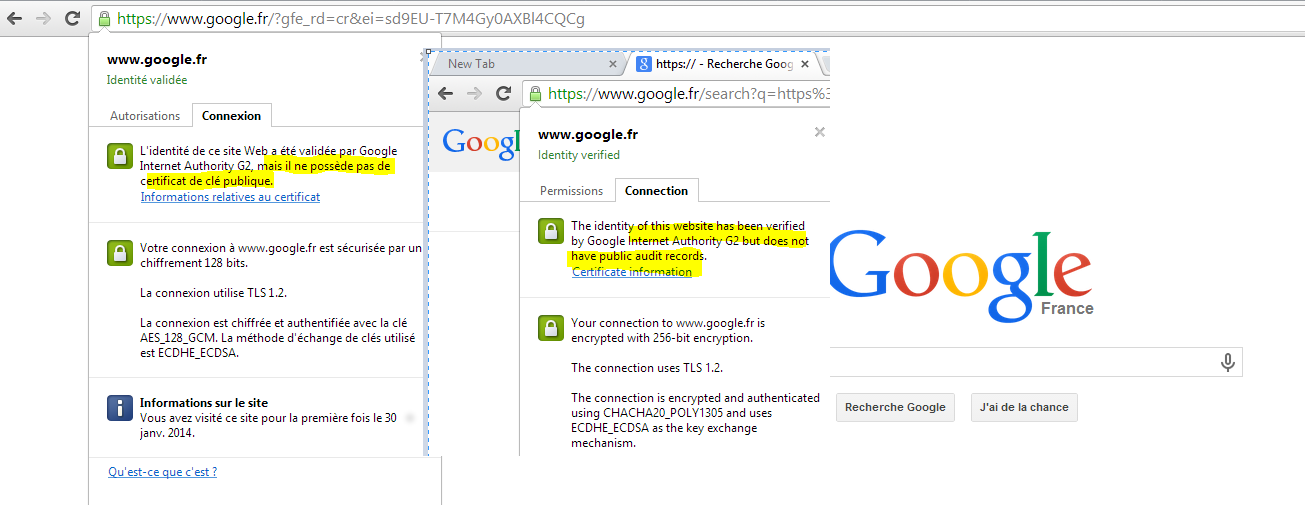

D'ailleurs, la traduction française sur Google Chrome est fausse, en français ils parlent de "certificat de clef privé" alors qu'en version originale en anglais ils parlent de "public audit record" :

Ce "public audit record" nous mène sur le site

http://www.certificate-transparency.org/ qui est un projet de Google et qui permet d'auditer de manière drastique les certificats SSL via leur navigateur Internet Google Chrome.

La signature des certificats via SHA2 n'est actuellement qu'une recommandation sur des sites de qualité pour tester à fond un certificat SSL. Par exemple avec le service SSL Labs :

https://www.ssllabs.com/ssltest/analyze ... nceserv.fr

Ils nous disent : "Certificate uses a weak signature. When renewing, ensure you upgrade to SHA2. MORE INFO »", en Français : lorsque vous renouvellerez votre certificat, assurez-vous d'utiliser SHA2 au lieu de SHA1.

Ce n'est qu'une recommandation "SHA1 Deprecation" :

https://community.qualys.com/blogs/secu ... ed-to-know. De plus, de nombreux anciens navigateurs ne sont pas encore compatible SHA2 comme Windows XP SP2 par exemple ou beaucoup d'Android avant la version 2.3 et encore de nombreux internautes utilisent ces versions.

No, I suggest to simply use a different sub domain

A vérifier s'il ne faut pas repayer chez StartSSL, sinon je le ferai quand je renouvellerai mon certificat dans 1 an. Je vérifierai alors à ce moment là que je suis bien en SHA2.

[...] and the CA root should be omitted entirely.

Je l'ai fais pour mon certificat et par exemple je ne peux plus me connecter sur mon site à l'aide de mon vieux téléphone Nokia N95 avec Symbian car il ne possède pas le CA dans sa base et le fait que le CA n'est pas communiqué, il m'est impossible d'ignorer l'alerte et de visiter mon site. Je vais voir pour adapter mon robot pour les clients qui ne veulent pas préciser le CA mais c'est à double tranchant.